Sécurité informatique

La sécurité informatique est un enjeu majeur pour la pérennité des entreprises. Les attaques de systèmes d’information d’entreprises ou d’établissements publics se multiplient. Le développement du télétravail crée de nouvelles brèches pour la sécurité des systèmes informatiques.

Les menaces évoluent sans cesse et, malheureusement, l’utilisation d’un antivirus ne suffit plus pour les contrer. Nous sommes dans une escalade permanente entre la créativité des pirates et les défenses mises en place.

Routeurs et pare-feu, anti-virus, protection des emails, gestionnaire de mots de passe, le pôle CONTY Informatique propose toute la palette d’outil permettant d’assurer la cyber-sécurité de l’ensemble votre système d’information. Notre équipe a obtenu le label EXPERTCYBER, gage de compétence.

Nos solutions de protection

Conty propose tout l’éventail des solutions, et vous amène diagnostic et conseil pour choisir les solutions les plus adaptées à votre structure.

CONTY propose des routeurs et pare feux (ou firewall) de différent niveaux, afin de s’adapter aux besoins de votre organisation. Ces solutions peuvent assurer le contrôle et la surveillance des accès internet, le filtrage de flux, l’analyse des flux pour détecter les éléments malveillants, le blocage de ces éléments dans des bacs à sable avant qu’ils ne pénètrent le réseau local, la connexion de différents sites d’entreprise, le cryptage des données.

CONTY est certifié par 2 des leaders mondiaux des concepteurs d’antivirus, Bitdefender et Kaspersky.

Nous recommandons la mise en place d’antivirus avec EDR (Endpoint Detection & Response) qui détectent les activités suspectes sur les ordinateurs et les appareils mobiles, et réagissent en cas d’incident (mise en quarantaine du poste, blocage, suppression de fichier téléchargé, …).

L’EDR utilise l’intelligence artificielle pour analyser en permanence l’activité des différents terminaux et réagir en cas d’activité inhabituelle.

Nos techniciens sont régulièrement formés pour maîtriser l’antivirus ainsi que l’ensemble des paramétrages permettant d’éviter les interférences avec les applications des clients. Ils personnalisent la configuration de l’antivirus en fonction de l’environnement de travail. Une console hébergée permet à CONTY de distribuer la configuration des antivirus sur les postes. Si une menace est détectée, la console permet d’appliquer les correctifs instantanément sur tous les postes gérés.

En savoir plus sur les prestations Conty

Les mails sont les vecteurs d’une grande majorité des menaces actuelles (ransomwares, phishing, etc). CONTY propose des solutions de protection prédictives dotées de bac à sable (ou sandbox). Elles ouvrent tous les mails dans ce « bac à sable » situé sur leurs serveurs. Toutes les pièces jointes sont ouvertes et analysées, tous les liens sont cliqués, et les comportements des sites et des programmes analysés avant que le mail soit transféré dans la boîte mail. Un rapport informe l’utilisateur et/ou l’administrateur réseau des blocages réalisés. Ce rapport peut être journalier, hebdomadaire ou mensuel.

Gestion des mots de passe pour l’ensemble de l’entreprise:

Les mots de passe deviennent un véritable casse-tête dans les entreprises. Chaque collaborateurs doit en gérer un nombre croissant, et certains mots de passe doivent être partagés. Dans une très grande majorité d’organisation, ils constituent une faille de sécurité car les collaborateurs ont tendance à utiliser le même mot de passe sur différentes applications et à les renouveler trop rarement. CONTY propose un gestionnaire de mots de passe qui permet de centraliser l’ensemble des identifiants et mots de passe de l’entreprise. Ils sont stockés dans un coffre-fort numérique sécurisé. Les managers peuvent contrôler les accès et les collaborateurs naviguent de manière plus fluide avec le système d’auto complétion.

Gestion des accès internet pour les lieux recevant du public :

Pour les structures recevant du public, qu’il s’agisse d’entreprises (salles de réunion, salles de formation, hall d’accueil,…), d’espaces locatifs, de maisons d’hôtes ou gîtes, de médiathèques, de points information, il est important de veiller au respect des lois Hadopi et anti-terroriste. Conty propose une solution de hotspot wifi qui assure la détection des téléchargements illégaux, le filtrage des sites internet accessibles, et l’archivage des détails de connexion pour une durée d’un an, en conformité avec ces législations.

Gestion des accès sur les sites privés :

Le filtrage du type de sites internet auxquels les collaborateurs peuvent accéder peut être réalisé par une application de pare feu ou via l’utilisation d’un portail captif. Conty propose la solution la plus adaptée aux besoins de la structure.

Segmentation de votre réseau :

Parallèlement à la mise en place de solutions de protection, il est important de segmenter votre réseau informatique et de limiter les accès des différents segments aux collaborateurs concernés. Ainsi, en cas d’attaque sur un poste, vous pourrez éviter la contamination de l’ensemble du système informatique.

Sensibilisation de vos collaborateurs à la sécurité informatique :

85 % des cyberattaques jouent sur le facteur humain et incitent un utilisateur à cliquer sur un lien, télécharger un fichier, ou communiquer des identifiants.

La sensibilisation des utilisateurs et la systématisation des bonnes pratiques jouent donc un rôle clé. Nous proposons une démarche qui combine atelier de sensibilisation, test des pratiques via des campagnes de faux emails frauduleux, analyse des actions des utilisateurs, modules d’e-learning.

L’assistance CONTY en cas d’incident de cybersécurité :

Le risque zéro n’existant pas en sécurité informatique, nos experts vous assistent et vous accompagnent tout au long du processus en cas d’incident de cybersécurité. Préparation en amont, identification de l’incident, mise sous contrôle, suppression des failles détectées, restauration (des données et/ou des logiciels suivant les cas), puis remise en route du système.

Conty assure la sécurité informatique pour ces clients basés en Sarthe, en Mayenne ou dans l’Orne. N’hésitez pas à nous consulter ou appelez nous au 02 43 82 06 63.

Sécurité informatique : les menaces les plus répandues

Ransomware :

C’est un script informatique qui ouvre les fichiers de l’ordinateur, les crypte et les referme. Il s’attaque à tous les fichiers auxquels il peut accéder via votre réseau informatique. Les pirates demandent le versement d’une rançon pour fournir une clé de déchiffrement, qui, hélas, n’est pas toujours fournie ! Il est diffusé essentiellement par mail.

Spywares :

Conçus pour espionner les utilisateurs, enregistrer leurs mots de passe, données bancaires et personnelles, suivre leur comportement en ligne, ils envoient l’information au pirate.

Phishing (ou hameçonnage) :

Technique frauduleuse destinée à leurrer l’internaute pour l’inciter à communiquer des données personnelles, des données bancaires, des identifiants, des mots de passe, en se faisant passer pour un tiers de confiance. Le plus souvent, la copie d’un site internet est réalisée dans l’optique de faire croire à la victime du phishing qu’elle se trouve sur le site internet officiel où elle pensait se connecter. Le lien vers ce site frauduleux lui est envoyé par mail ou par MMS (SMS avec pièces jointes).

Virus :

Logiciel ou partie de code malveillant qui perturbe plus ou moins gravement le fonctionnement de l’ordinateur et s’infiltre dans votre appareil sans votre autorisation. Un virus se réplique automatiquement. Les virus peuvent endommager votre disque dur, supprimer des fichiers, voler des informations, ou se tapir dans votre ordinateur et lancer une activité indésirable.

Mode de diffusion des menaces

Emails / MMS / messageries / réseaux sociaux : le code malveillant s’active lorsqu’on ouvre une pièce jointe ou lorsqu’on clique sur un lien. Il peut également être transporté dans le corps HTML d’un email.

Téléchargements : le code est dissimulé dans des logiciels à télécharger, dans des fichiers envoyés via un service de partage de fichiers (Exemples : Dropbox, Sharepoint, Sharefile), dans des applications, des plug-ins…

Anciennes versions de logiciels : elles constituent des brèches pour la sécurité informatique. Les pirates exploitent les vulnérabilités qui apparaissent dans les applications ou les systèmes d’exploitation dont les mises à jour ne sont pas réalisées régulièrement.

Malvertising : le code est dissimulé dans des publicités en ligne telles que des bannières publicitaires.

Périphériques : le virus est présent dans une clé USB, un disque dur externe, ou un smartphone que l’utilisateur connecte à son ordinateur.

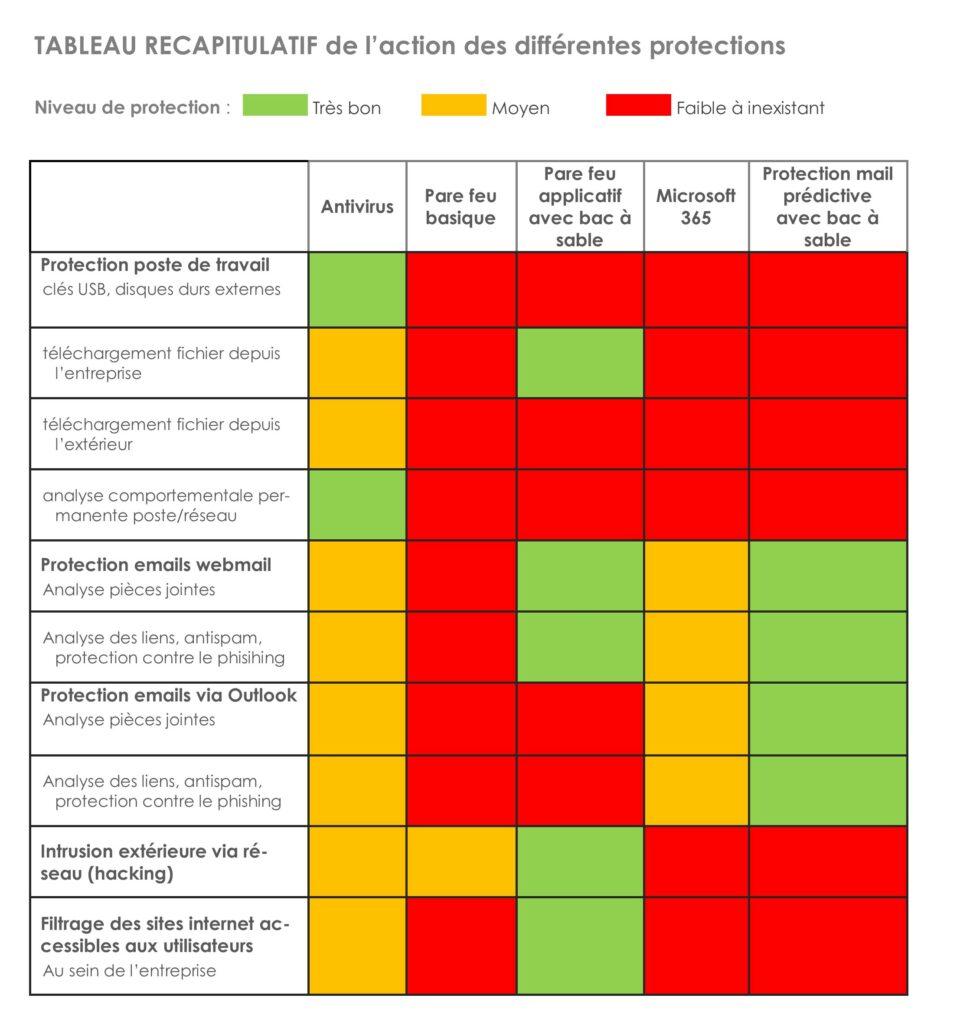

Mode d’action des solutions de protection

Antivirus :

Installé sur chaque ordinateur, il scanne le poste en local et les clés USB ou disques durs que l’on connecte. Il analyse également les téléchargements que l’on fait sur internet.

Action :

=> Historiquement, l’antivirus travaille à partir d’une base de données des signatures de code, en bloquant les codes qui portent des signatures identifiées comme liées à des codes malveillants

Faille possible : un code malveillant récent, dont la signature n’est pas encore dans la base de données de l’antivirus.

=> Evolution récente : les antivirus avec EDR (Endpoint Detection & Response) détectent les activités suspectes sur les postes

de travail, et les appareils mobiles. Ils réagissent en cas d’incident, notamment via une mise en quarantaine du poste, son blocage, la suppression de fichier téléchargé, etc.

Les EDR travaillent sur des algorithmes d’apprentissage automatique, ils sont donc auto-apprenants. Ils analysent le comportement des programmes et bloquent ceux qui ont un comportement douteux.

Faille possible : le blocage intervient trop tard, la menace a réussi à pénétrer dans votre système.

Pare feu (firewall)

Le pare-feu (en anglais firewall) est un système permettant de protéger un ordinateur ou un réseau d’ordinateurs des intrusions provenant d’un réseau tiers (internet), ou d’un réseau local. Le pare-feu filtre les paquets de données échangées avec le réseau. Il bloque tout élément non autorisé au préalable.

Niveaux de pare feu :

- Le pare feu de base bloque la plupart des intrusions non sollicitées, mais n’analyse pas ce que l’on télécharge volontairement.

- Le pare feux avec couche applicative dispose d’une série d’applications qui scanne en permanence tout ce qui transite (téléchargements volontaires inclus). Il détecte les éléments malveillants à partir d’une base de données, et, plus récemment en analysant leur comportement. Il permet également de filtrer les sites internet auxquels accèdent les utilisateurs (réseaux sociaux, sites ecommerce, sites de propagande, pornographie…)

Failles possibles :

- une menace récente, qui n’est pas encore dans la base de données du pare feu, pourra passer. Pour éviter cela, il faut un pare feu de dernière génération doté d’un « bac à sable » qui analyse le comportement des éléments sur ses propres serveurs, avant de les envoyer dans votre réseau.

- les pare feu de base n’analysent pas les emails. Les pare feux élaborés analysent les webmails (boîtes mail Gmail, Orange,…) mais ne peuvent pas analyser les mails qui transitent via Outlook du fait du cryptage réalisé par Outlook.

- le pare feu de votre réseau n’analyse que ce qui passe par lui, et donc par le routeur du réseau informatique de l’entreprise. Il ne peut pas protéger les postes lors de connexions réseau effectuées en télétravail, ou via les smartphones des salariés. Les postes sont alors protégés uniquement par leur propre pare feu, souvent très basique (lié à Windows ou à l’antivirus)

Solutions de protection des emails :

Microsoft 365 :

Réalise un filtrage basique des emails, avec une action antivirus et antispams.

Protection d’email prédictive avec bac à sable:

C’est le must de la protection d’email et une réelle avancée pour la sécurité informatique. La solution ouvre tous les mails dans un « bac à sable » (ou sandbox) situé sur ses serveurs. Les PJ sont ouvertes et analysées, les liens sont cliqués, et tous les comportements analysés avant que le mail soit transféré dans la boîte mail de l’utilisateur. Un rapport l’informe des blocages réalisés.

Découvrez notre guide des bonnes pratiques pour une sécurité informatique optimale

L’ACCOMPAGNEMENT

![]()

POUR FAIRE EVOLUER VOS

INSTALLATIONS SUIVANT

VOS BESOINS

LA PROXIMITÉ

![]()

3 AGENCES SUR LES

DEPARTEMENTS

53 – 61 – 72

L’EXPERTISE

![]()

30 TECHNICIENS

FORMÉS EN

PERMAMENCE

LE SERVICE CLÉ EN MAIN

![]()

INTERLOCUTEUR UNIQUE

VENTE / INSTALLATION

MAINTENANCE / HOTLINE